Tarlogic Security ha detectado una puerta trasera presente en el ESP32, un microcontrolador que permite la conexión WiFi y Bluetooth y que está presente en millones de dispositivos IoT de consumo masivo. La explotación de esta puerta trasera permitiría a los actores hostiles realizar ataques de suplantación de identidad e infectar de manera permanente dispositivos sensibles como móviles, ordenadores, cerraduras inteligentes o equipamientos médicos saltándose controles de auditoría de código.

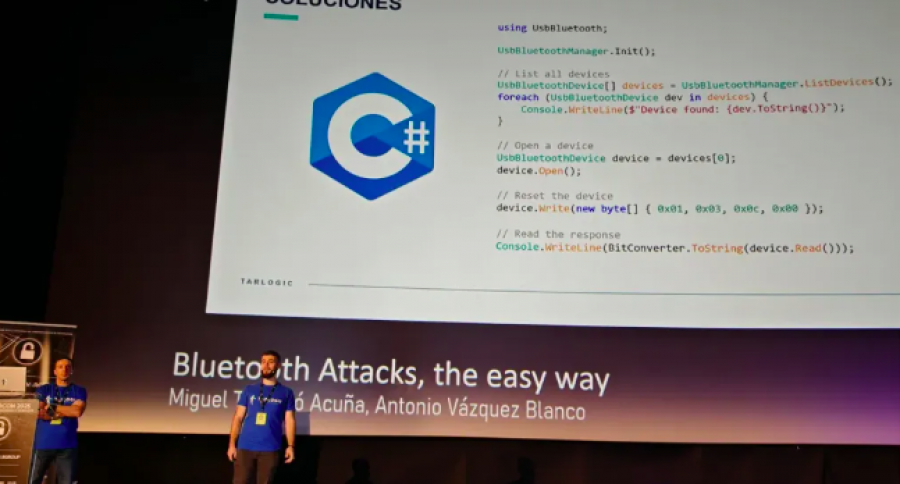

Este descubrimiento se enmarca dentro de la investigación continua que lleva a cabo el departamento de Innovación de Tarlogic sobre el estándar Bluetooth. Así, la compañía también ha presentado en la RootedCON, el mayor congreso de ciberseguridad en español del mundo, BluetoothUSB, una herramienta gratuita y libre que permite el desarrollo de pruebas para auditorías de seguridad Bluetooth sin importar el sistema operativo de los dispositivos.

Esta solución, presentada por Miguel Tarascó, director de Innovación de Tarlogic, y Antonio Vázquez, investigador de este departamento, busca democratizar la ejecución de pruebas de seguridad de dispositivos Bluetooth y ayudar a fabricantes y expertos en ciberseguridad a proteger toda clase de gadgets y equipamientos tecnológicos frente a los ataques que buscan espiar a ciudadanos y empresas y tomar el control de dispositivos esenciales en nuestro día a día.

Un chip que cuesta 2€ puede abrir la puerta a suplantar identidades para conectarse a miles de dispositivos IoT

Los investigadores de la compañía de ciberseguridad han revisado múltiples dispositivos Bluetooth usando la metodología BSAM, presentada por Tarlogic hace un año y que sistematiza la realización de auditorías de seguridad Bluetooh.

En el transcurso de la investigación se ha descubierto una puerta trasera en el chip ESP32, usado en millones de dispositivos IoT y que se puede adquirir en los e commerce más famosos del mundo por 2€ he ahí su bajo costo el que esté presente en la gran mayoría de dispositivos IOT Bluetooth de uso doméstico.

En el 2023, el fabricante Espressif informó en un comunicado que hasta ese momento se habían vendido mil millones de unidades de este chip en todo el mundo.

Así, Tarlogic ha detectado que los chips ESP32, que permiten la conectividad a través de WiFi o Bluetooth, cuentan con comandos ocultos no documentados por el fabricante. Dichos comandos permitirían modificar los chips de manera arbitraria para desbloquear funcionalidades adicionales, infectar estos chips con código malicioso y llegar a realizar ataques de suplantación de identidad de dispositivos.

De tal forma que los actores maliciosos podrían hacerse pasar por dispositivos conocidos para conectarse a móviles, ordenadores y dispositivos inteligentes, aunque estén en modo de no conexión. ¿Con qué fin? Obtener información confidencial almacenada en ellos, tener acceso a conversaciones personales y empresariales, espiar a ciudadanos y empresas.

Democratizar las auditorías de seguridad de dispositivos Bluetooth

¿Cómo se pueden detectar puertas traseras y vulnerabilidades antes de que sean explotadas por actores hostiles? Mediante la realización de auditorías de seguridad Bluetooth.

Actualmente, existen en el mercado miles de herramientas que permiten a fabricantes y expertos en ciberseguridad realizar pruebas concretas en torno a este estándar global.

Sin embargo, con las actuales herramientas no es posible llevar a cabo auditorías integrales de la seguridad de un dispositivo Bluetooth por su falta de mantenimiento, dependencia del sistema operativo y requieren multitud de hardware especializado y costoso. Esto es, para realizar ese trabajo de análisis hay que realizar un esfuerzo significativo para poder ejecutar las herramientas ya que estas no funcionan en un solo sistema operativo como Windows, Mac o Linux…

Para superar estas barreras, el Área de Innovación de Tarlogic ha desarrollado BluetoothUSB, un driver que permite implementar tests de seguridad y ataques para lograr auditorías de seguridad completas en toda clase de dispositivos sin importar el sistema operativo o lenguaje de programación y sin que se necesite una amplia variedad de hardware para llevar a cabo todas las pruebas de una auditoría, todo esto libre y gratuito.

El objetivo de BluetoothUSB es facilitar el desarrollo y democratizar el acceso a las herramientas necesarias para analizar la seguridad del estándar Bluetooth en millones de dispositivos IoT. Gracias a este software, es posible que los fabricantes desarrollen herramientas para realizar sus propias pruebas en toda clase de gadgets Bluetooth.

BlueTrust, BSAM y BluetoothUSB: A la vanguardia en la securización de Bluetooth

La presentación de BluetoothUSB supone un nuevo hito en la apuesta de Tarlogic por mejorar la seguridad de Bluetooth, un estándar de comunicaciones global usado por millones de dispositivos mediante metodologías y herramientas libres y gratuitas.

Así, en 2023 se dio a conocer BlueTrust, una vulnerabilidad que permite identificar y vincular dispositivos Bluetooth entre sí y que se puede explotar para inferir datos personales como nombres, direcciones o números de teléfono. ¿Con qué fin? Llevar a cabo ataques y fraudes.

¿Cómo proteger a las empresas y a los ciudadanos frente a esta clase de vulnerabilidades? Tarlogic Security presentó, en 2024, BSAM, la primera metodología para realizar auditorías de seguridad de Bluetooth y detectar debilidades y vulnerabilidades en los dispositivos que emplean este estándar.

Ahora, se va un paso más allá en la tarea de fortalecer la seguridad de millones de gadgets. Puesto que BluetoothUSB es una herramienta que permite desarrollar todos los controles de seguridad de BSAM y llevar a cabo evaluaciones integrales de los gadgets sin tener que recurrir a múltiples software y hardware. Lo que supone un ahorro mayúsculo de tiempo, esfuerzo e inversión.

Tarlogic, una compañía líder en la seguridad del estándar Bluetooth

El descubrimiento de la puerta trasera en un chip de uso masivo como ESP32 y la presentación de BluetoothUSB, ahondan aún más en el compromiso de Tarlogic con la seguridad de la tecnología Bluetooth.

Los proyectos desarrollados en los últimos años por el equipo de Innovación de Tarlogic han ido encaminados a poner el foco en la necesidad de fortalecer la seguridad de un estándar empleado por millones de dispositivos presentes en las empresas y los hogares de todo el mundo.

Además, los investigadores de la compañía han trabajado conjuntamente junto a los fabricantes de dispositivos IoT para optimizar la detección de vulnerabilidades e implementar mecanismos de seguridad más robustos.

La presentación de BluetoothUSB, consolida a Tarlogic Security como un referente global sobre la seguridad del estándar Bluetooth tras varios años de trabajo continuo.

Desde su fundación, hace más de una década, Tarlogic Security se ha convertido en una empresa de ciberseguridad puntera que conjuga innovación y talento para prestar un amplio catálogo de servicios de ciberseguridad, ciberinteligencia o auditoría de servicios defensivos y ofensivos a numerosas compañías cotizadas y multinacionales.